Le terme « cybersécurité » englobe de nombreuses activités pas toujours connues ou comprises du grand public et malheureusement certains en profite. Alors oui ce terme fait barbare mais il reste plus complet que « sécurité numérique » ou « sécurité informatique », car les actions à réaliser pour parvenir à garantir la disponibilité, l’intégrité et la disponibilité des informations débordent du cadre purement technique. Pour concevoir une défense efficace, il faut connaitre ses ennemis et les menaces qu’ils représentent. Il convient donc d’observer, d’analyser ce qu’il se passe sur les systèmes mais également de corréler les actions observées avec différentes sources d’information.

Pourquoi les cyberattaques fonctionnent ?

Deux visions militaires de la situation.

Premier élément, la sous-estimation de la menace numérique. En effet, comme l’évoque Bertrand Boyer dans Guérilla 2.0, « les techniques de hacking font l’objet d’une démocratisation croissante »[1]. Ainsi conduire une attaque devient accessible y compris à des néophytes qui peuvent trouver des tutoriels ou louer des services de hack (Hack as a Service) et frapper sans réellement savoir ce qu’ils attaquent.

Second point le défaut de surveillance des systèmes d’information. Placer des dispositifs de sécurité (per-feu, antivirus…) sur son SI, mais ne jamais regarder ce qu’il s’y passe revient à ouvrir une brèche. Comme l’évoque Arnaud Le Dez dans Tactique Cyber, la défense du SI repose sur deux actions principales, la détection « Le résultat de la surveillance permet d’établir une situation cyber » et l’action « Elle passe souvent par une reconfiguration du système attaqué pour apporter de l’instabilité à l’attaque ou l’évincer, sans perturber les utilisateurs qui ne doivent rien percevoir ».

La cybersécurité passe donc nécessairement par une approche militaire, renseigner et détecter pour agir. A l’époque médiévale, les châteaux forts disposaient de douves, de murs épais et hauts mais aussi de sentinelles pour observer. L’objet de cet article est donc de vous montrer comment le CSIRT Whaller monte la garde sur vos données.

Comprendre la menace

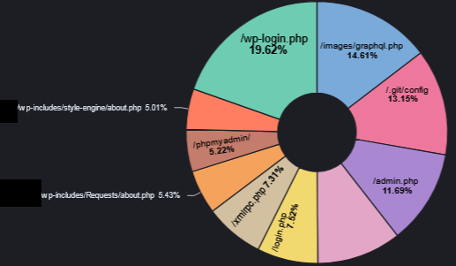

Lorsque l’on observe les journaux d’activité sur des services exposés sur Internet, on remarque la permanence des tentatives d’intrusion ou de recherche de vulnérabilités, cela constitue le bruit de fond. La difficulté est d’arriver à extraire les éléments pertinents qui vont permettre d’améliorer la défense. Cela passe par la nécessité d’analyser en continu l’activité et pas seulement le jour ou une attaque survient.

Il est également possible d’anticiper sur les sources de menaces en conduisant des analyses de risque s’appuyant par exemple sur la méthode Ebios RM de l’ANSSI. En effet, en fonction de la nature des données que vous devez protéger, la nature des attaquants peut passer du script kiddies aux officines spécialisées. Il conviendra d’adapter les mesures de défense en fonction.

Analyser

Le recours à des outils tels que les SIEM permettent de rendre plus intelligible les évènements observés sur le SI mais également de faire ressortir ceux qui semblent pertinents à analyser.

Pour cela, il faut alimenter cet outil à partir des composants du SI (serveurs, pare-feu, sondes…) et leurs journaux d’activité. Ensuite il convient de déterminer des critères sur les évènements afin de déceler ceux qui peuvent représenter une menace immédiate ou sur un temps long.

Il sera également pertinent de compléter avec des sources d’informations externes pour enrichir l’information obtenue (ex : AbuseIPDB) et améliorer l’analyse.

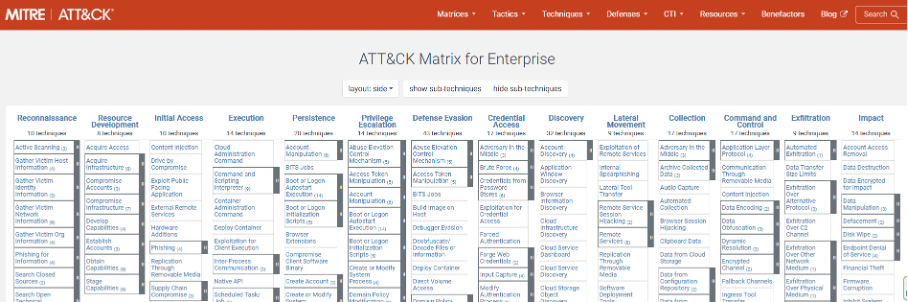

L’analyse doit permettre de déterminer les modes opératoires des attaquants, mais également d’en réaliser la cartographie en s’appuyant sur la matrice MITRE. Cette matrice permet de déterminer les phases de la kill chain utilisée par l’attaquant et d’en déduire les mesures à mettre en œuvre pour la défense.

Matrice MITRE

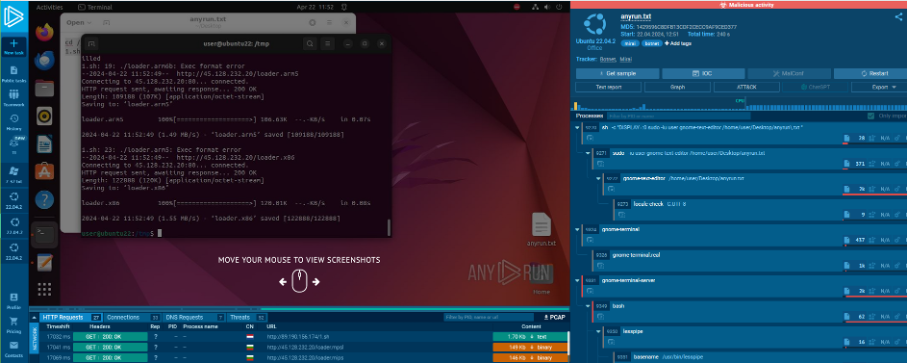

L’analyse peut se poursuivre en utilisant par exemple des environnements de sandbox ou bac à sable, afin de comprendre le fonctionnement d’un code malveillant ou les actions qu’a voulu effectuer l’attaquant. Cette action permet également de révéler des marqueurs d’attaque (IOC Indice of compromission) qui pourront être utiles pour améliorer la détection ou les mesures de protection que nous allons aborder.

Exemple de test en Sandbox

Réagir/adapter la défense

Les données collectées peuvent permettre de déterminer les modes opératoires des attaquants et/ou les environnement recherchés par les attaquants.

Les mesures qui en découlent peuvent être le renforcement des règles de filtrage, l’application de correctifs de sécurité.

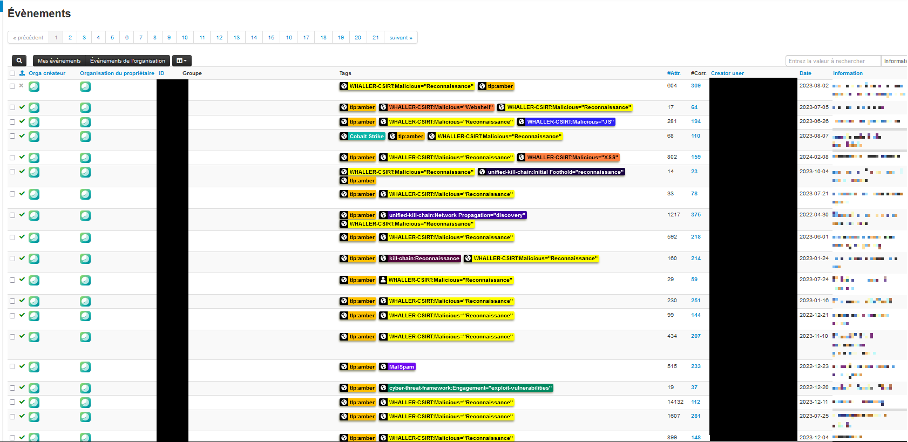

Capitaliser

Il est également utile de capitaliser l’information analysée. En effet, cette dernière peut ne pas entrainer de mesures de protection immédiate car les modalités d’attaques ne présentent pas de risque direct pour le SI. Le CSIRT Whaller intègre ainsi chaque jour plusieurs centaines d’IOC catégorisés dans sa plateforme de partage MISP, à destination de nos clients et partenaires. Cette plateforme permet la corrélation systématique des IOC ainsi injectés mais également de pouvoir les enrichir à partir de sources externes.

Plateforme d’échange d’IOC

Enfin, l’information est synthétisée mensuellement dans un rapport d’analyse de la menace par le CSIRT Whaller. Ce document est transmis à nos clients et partenaires afin d’apporter de l’information que ces derniers peuvent exploiter afin de renforcer la sécurité de leur SI au-delà de Whaller.

Conclusion

Ces éléments vous permettent ainsi de faire la différence entre ceux qui parlent de cybersécurité et ceux qui la mettent réellement en pratique.

![]()

Cyril Bras, Directeur cybersécurité de Whaller et VP Hexatrust

📖 En savoir plus : Cybersécurité

![[eBook] Qualification SecNumCloud : tout comprendre sur l’enjeu numérique clé du moment](https://blog.whaller.com/wp-content/uploads/2025/05/Blog_ebook-SNC-400x250.png)

0 commentaires