Depuis plusieurs semaines, de nombreux utilisateurs du réseau social LinkedIn ont été victimes du piratage de leur compte [1]. Ces derniers se sont trouvés expulsés et ne pouvaient alors plus accéder à leur compte. Si certains se sont vus réclamer une rançon, il semble à présent que les attaquants passent à une seconde phase, la collecte d’informations personnelles.

La plupart des utilisateurs souhaitent retrouver l’accès à leur compte piraté et entreprennent des signalements auprès de LinkedIn. Le réseau social indique sur cette page https://www.linkedin.com/help/linkedin/answer/a1342692, les modalités pour justifier son identité. C’est alors que les attaquants entrent en scène.

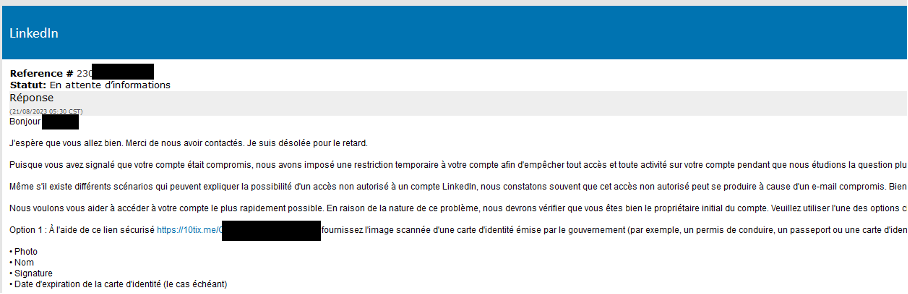

L’analyse du contenu du message

Ces derniers vont envoyer un courriel usurpant l’identité de LinkedIn et reprenant les conditions évoquées dans le lien cités supra. Ce message propose d’envoyer via un lien sécurisé une copie d’un document d’identité.

Premier élément suspect, le lien sécurisé de transfert hébergé chez 10tix.me, cela ressemble fort à du hameçonnage d’autant que ce service semble inconnu, pire la page web donne une erreur Json.

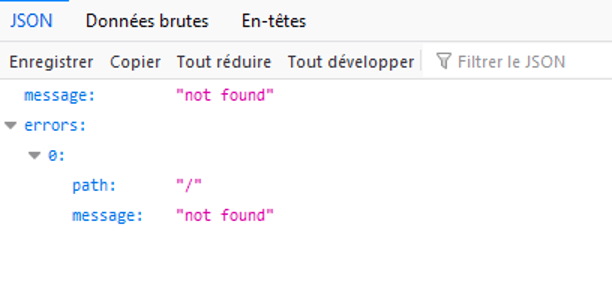

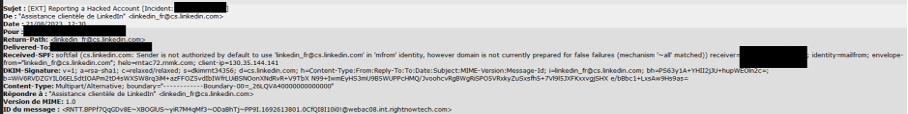

L’analyse des en-têtes

Continuons à investiguer en regardant les en-têtes du courriel.

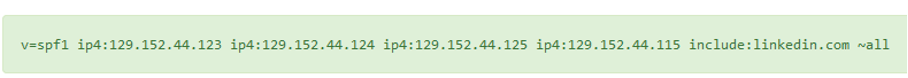

Etrange, il y a une erreur spf [2] (un champ qui permet de limiter l’usurpation d’adresse mail), le courriel provenant de linkedin_fr@cs.linkedin.com n’est pas passé par un serveur déclaré dans le champ spf de LinkedIn (rntac72.rnmk.com). Le message est accepté car les paramètres définis sur le domaine linkedin.com sont permissifs et demandent à laisser passer les échecs mechanism ‘~all’ matched

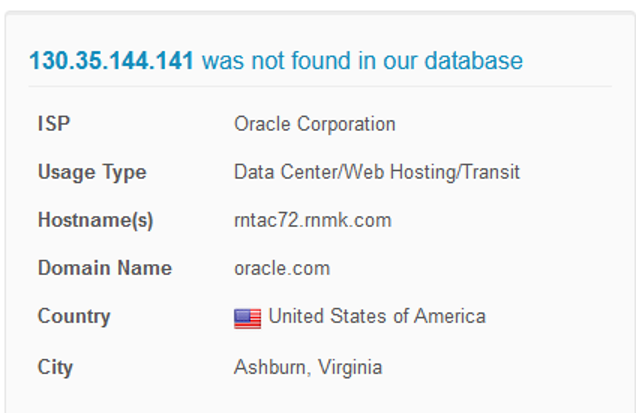

Rnmk.com est affilié à Oracle

Source Abuseipdb.com

Autant s’il s’agissait d’un serveur appartenant à Microsoft [3] le doute aurait été permis mais Oracle…

Source mxtoolbox.com

L’adresse ne fait pas partie des serveurs autorisés !

Les attaquants exploitent une faiblesse de configuration sur le sous-domaine cs.linkedin.com pour émettre des courriels frauduleux rendant la détection très difficile pour le commun des mortels.

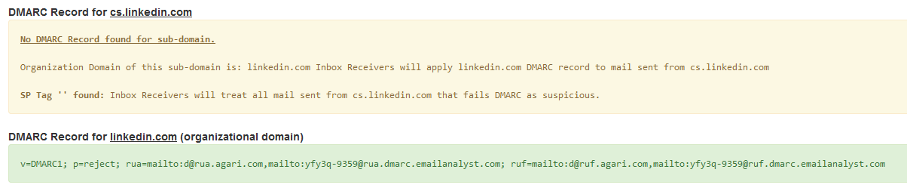

Globalement c’est l’ensemble des mécanismes de protection qui semblent inexistants, le champ OpenDMARC est lui aussi très permissif…

OpenDMARC; dmarc=fail (p=reject dis=none) header.from=cs.linkedin.com

Source mxtoolbox.com

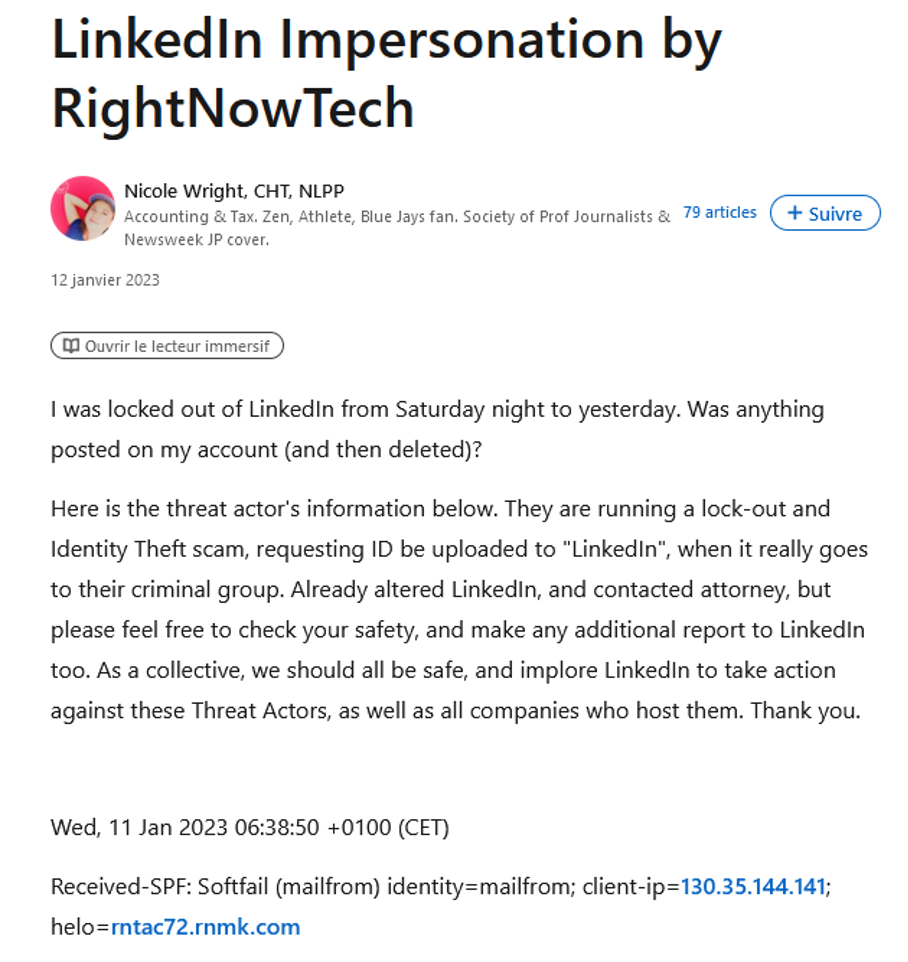

Et pourquoi ne pas le signaler à LinkedIn ?

Si l’on recherche un petit peu sur le net on trouve cet article datant de janvier 2023 et évoquant déjà le problème…

https://www.linkedin.com/pulse/linkedin-impersonation-rightnowtech-nicole-wright-cht-nlpp/

Pour conclure

Le phishing et l’ingénierie sociale sont des vecteurs d’attaque redoutables surtout s’ils sont combinés à des configurations permissives.

Pour déceler ces messages il faut apprendre à les reconnaitre en s’appuyant par exemple sur les recommandations du site cybermalveillance.

Dans le cas présent, le lien présent dans le message sans connexion avec LinkedIn doit mettre la puce à l’oreille. Le second élément est visible dans l’en-tête des messages pour peu que l’on aille les regarder. La présence du terme Softfail est un indicateur qui doit alerter sur la légitimité du message. Malheureusement, il est encore très fréquent d’observer des noms de domaines qui ne sont pas suffisamment protégés et qui n’utilisent pas correctement le triptyque SPF/DMARC/DKIM.

![]() Cyril Bras

Cyril Bras

Directeur Cybersécurité chez Whaller

[1] https://www.tomsguide.fr/linkedin-attaque-massivement-par-des-pirates-votre-compte-est-en-danger/

[2] Sender Permitted From https://www.proofpoint.com/fr/blog/user-protection/what-spf-sender-policy-framework

[3] https://www.lesechos.fr/tech-medias/hightech/quatre-ans-apres-son-mega-rachat-par-microsoft-linkedin-poursuit-sa-croissance-fulgurante-1208075

![[eBook] Qualification SecNumCloud : tout comprendre sur l’enjeu numérique clé du moment](https://blog.whaller.com/wp-content/uploads/2025/05/Blog_ebook-SNC-400x250.png)

0 commentaires