Si pendant de nombreuses années, les défenseurs du système d’exploitation Linux se louaient de l’absence relative de codes malveillants affectant ce système, tout ceci a commencé à voler en éclat dans le dernier trimestre de 2021. Cependant cette légende perdurant encore de nos jours, la proportion de code malveillants Linux est peut-être sous-estimée aussi en raison du faible taux d’équipement de ces serveurs en solutions antivirales. En septembre 2022, un groupe de chercheur en Cybersécurité de chez AT&T découvre un nouveau code malveillant furtif ciblant explicitement les systèmes Linux, il fut nommé Shikitega. Ce code utilise des vulnérabilités pour se propager sur les systèmes notamment les CVE-2021-4034 et CVE-2021-3493 ; on remarque alors des vulnérabilités datant de 2021 ! Comme l’a récemment évoqué l’ANSSI dans son panorama de la Cybermenace de 2022, bon nombre d’incidents observés par l’agence ont pour origine l’exploitation de vulnérabilités anciennes, connues et corrigées.

Il n’y a donc rien d’étonnant à ce qu’un code malveillant utilise de vieilles failles. Pourquoi alors rédiger un article sur ce code malveillant ? Et bien tout simplement pour partager des éléments qui ont permis à la direction Cyber de Whaller de détecter comment un attaquant a essayé de déployer ce code sur certains de nos serveurs.

Grâce aux éléments mis à disposition par le CERT-FR, il est possible d’écrire des règles de détection lors de l’analyse des journaux d’activité. En partant du bulletin CERTFR-2021-ALE-022 qui traitait des vulnérabilités CVE-2021-45046 et 45105 concernant LOG4J, il est possible de rechercher certains motifs contenus dans les URL et les User-agent : ${jndi: ainsi que $%7Bjndi:

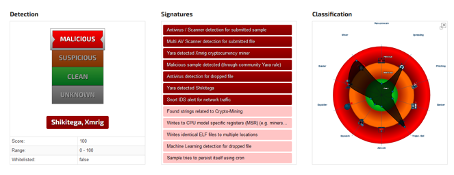

Comment fonctionne le code malveillant Shikitega ?

La première alerte a été activée par une tentative d’exploitation de vulnérabilité Log4J.

![]()

Nous retrouvons dans le user-agent le pattern communiqué par le CERT-FR ${jndi:

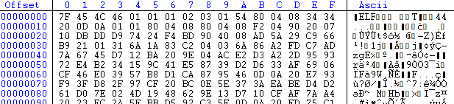

Continuons nos investigations du code malveillant, le user-agent contient une chaine encodée en base64 voyons quelles informations l’on obtient en la décodant.

![]()

Il s’agit donc de l’exécution de la commande wget qui permet le téléchargement d’une ressource. La vulnérabilité Log4J est résumée par le CERT-FR par :

« Cette vulnérabilité permet à un attaquant de provoquer une exécution de code arbitraire à distance s’il a la capacité de soumettre une donnée à une application qui utilise la bibliothèque log4j pour journaliser l’évènement. Cette attaque peut être réalisée sans être authentifié, par exemple en tirant parti d’une page d’authentification qui journalise les erreurs d’authentification. »

Le Centre gouvernemental de veille, d’alerte et de réponse aux attaques informatiques (CERT-FR)

Ainsi, ce code exécuté sur un serveur vulnérable permettra le téléchargement du fichier pwer, son exécution, puis sa suppression. L’analyse du fichier montre qu’il s’agit d’un exécutable.

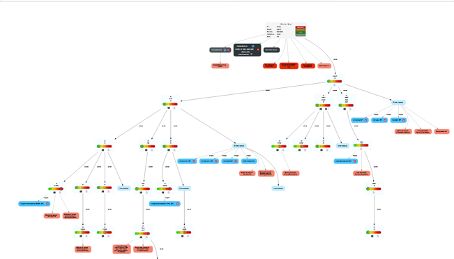

L’exécution en environnement bac à sable sur JoeSandbox montre une multitude d’itérations avec de nombreux programme téléchargés et exécutés.

A l’issu de ces itérations, la machine est compromise par Shikitega.

En guise de conclusion, avoir des systèmes à jour et regarder régulièrement ses logs sont des étapes indispensables pour se prémunir de tout code malveillant.

![[eBook] Qualification SecNumCloud : tout comprendre sur l’enjeu numérique clé du moment](https://blog.whaller.com/wp-content/uploads/2025/05/Blog_ebook-SNC-400x250.png)

0 commentaires