Le phénomène du hameçonnage (ou « phishing » en anglais) connu également sous le nom de phishing, permet à un pirate informatique de s’emparer d’identifiants de connexion, de données personnelles ou encore de données bancaires. C’est une attaque qui est redoutable lorsqu’elle est bien menée. Elle est fréquemment utilisée en amont des attaques par rançongiciel par exemple.

Le moissonnage (ou « harvesting » en anglais) quant à lui, fait souvent référence à la collecte automatisée de grandes quantités d’informations, généralement à des fins malveillantes.

L’exemple du jour montre à quel point les pirates sont ingénieux et réactifs.

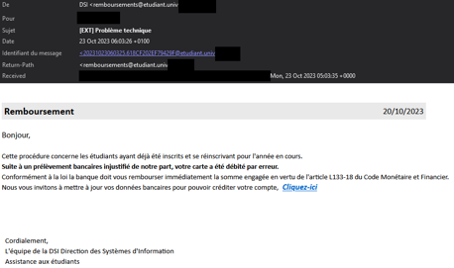

Etape 1 : Réception d’un courriel se faisant passer pour le service informatique

Il s’agit d’un courriel émis à l’aide d’un compte piraté d’une université. Le courriel semble cohérent néanmoins, il y a des fautes d’orthographe.

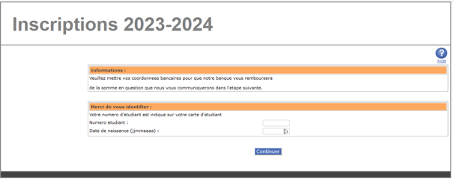

Etape 2 : Collecte du numéro étudiant et clic sur le lien

La page reprend l’aspect d’un formulaire d’une université, le lien d’aide pointe vers la page officielle d’aide de l’application. En revanche l’adresse de la page n’a aucun lien :

![]()

Nous ne sommes donc pas sur le site officiel.

Là encore des fautes sur la page peuvent être un indice complémentaire.

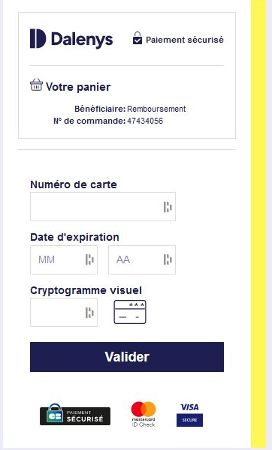

Etape 3 : Collecte des données bancaires

Désormais l’attaquant souhaite obtenir vos moyens de paiement. Vous pensez être protégés par les dispositifs mis en place par les banques type 3DSecure… il n’en n’est rien, l’attaquant a tout prévu.

Etape 4 : Validation 3DSecure et débit sur la carte

Désormais l’attaquant dispose des informations de votre carte et peut donc procéder à des achats sur Internet qui normalement seront bloqués par la protection 3DSecure sauf si vous donnez le code de sécurité…

Comment l’attaquant réussi-t-il à envoyer un SMS à la victime ou à faire afficher une notification via l’application de la banque ? En réalité, l’attaquant ne connait pas le numéro de téléphone de la victime ; la banque oui et le numéro est associé à votre carte ou à votre appli mobile. L’attaquant va donc procéder à un achat en ligne dès qu’il dispose du numéro de carte. Cet achat va entrainer la procédure 3DSecure qui passe soit par votre appli mobile, soit par SMS. Vous validez la transaction ou communiquez le code reçu par SMS, l’attaquant peut alors valider son achat en ligne.

Étape 5 : Exploitation des informations.

Une fois que l’attaquant a réussi à collecter les informations, il peut les exploiter de diverses manières : ventes sur le darkweb, transactions frauduleuses, usurpation d’identité, ou lancement d’autres attaques ciblées en utilisant les informations collectées.

Étape 6 : Comment se protéger ?

- Ne jamais cliquer sur les liens dans les mails dès lors qu’il s’agit d’argent ou de problème informatique

- Regarder l’adresse de l’expéditeur et s’il y a un lien avec la signature du mail (dans notre exemple le courriel provient d’un compte remboursement mais dans le contenu il est fait état de la DSI)

- Passez la souris au-dessus du lien dans le message pour révéler l’adresse. (Dans notre exemple le lien ne pointe pas vers une ressource l’université).

- Ne communiquez jamais vos coordonnées bancaires si vous n’êtes pas en train de réaliser un achat. Les remboursements sont rarement réalisés par carte bancaire.

- Ne communiquez jamais les codes de validation reçu par SMS ou sur vos applications mobiles. Dans les applications regardez toujours le détail de la transaction pour le ver le pot aux roses. Utilisez un gestionnaire de mots de passe pour éviter de saisir vos identifiants sur des sites web malveillants.

- Activez la double authentification (2FA) chaque fois que cela est possible, ce qui ajoute une couche de sécurité supplémentaire même si vos identifiants sont compromis.

- Soyez sceptique vis-à-vis des demandes urgentes ou des menaces dans les courriels, car les attaquants utilisent souvent des tactiques d’intimidation.

- Gardez vos logiciels à jour, y compris votre système d’exploitation, votre navigateur et les plugins, car cela réduit les vulnérabilités potentielles.

- Éduquez-vous et formez-vous régulièrement sur les dernières techniques du hameçonnage et les tendances en matière de sécurité.

Il est essentiel de se rappeler que, bien que la technologie soit un élément crucial pour se défendre contre le hameçonnage, la sensibilisation et l’éducation sont tout aussi importantes pour prévenir de telles attaques.

📖 En savoir plus : Cybersécurité

0 commentaires