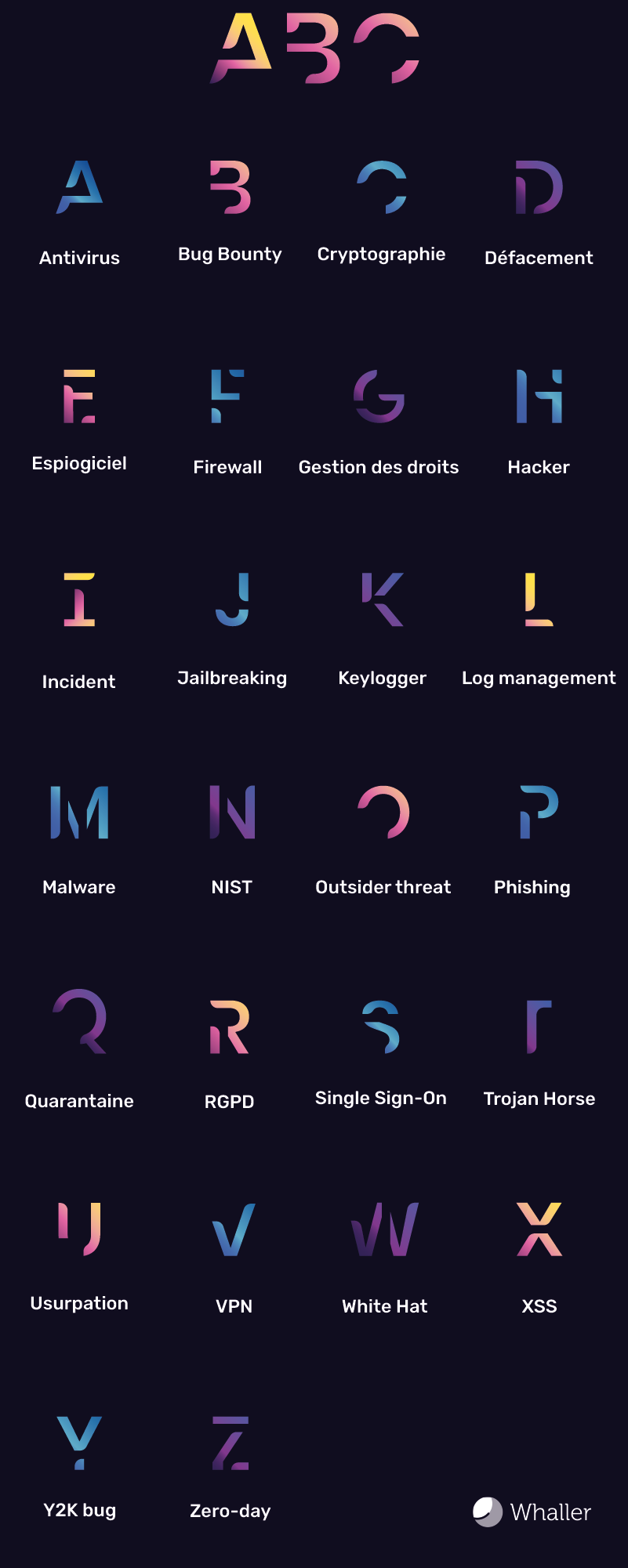

La cybersécurité, est une pratique consistant à protéger les ordinateurs, les réseaux, les serveurs et les données contre les tentatives de cyberattaques provenant de l’intérieur ou de l’extérieur d’une organisation.

À travers cet abécédaire, vous découvrirez davantage l’univers de la cyber et les astuces à mettre en place pour naviguer en sécurité.

👉 Télécharger l’Abécédaire de la Cybersécurité

Antivirus, le programme qui protège les utilisateurs

Les logiciels antivirus sont utilisés pour prévenir, détecter et supprimer les virus des ordinateurs. Les antivirus sont aussi parfois appelés « anti-malware », malware étant l’abréviation de « logiciel malveillant ». Tous les virus sont considérés comme des logiciels malveillants, mais tous les types de logiciels malveillants ne sont pas des virus.

En général, les antivirus ciblent les menaces plus traditionnelles, tandis que les anti-malwares peuvent être utilisés pour cibler des menaces plus récentes et plus sophistiquées. Les logiciels qui sont vendus comme des antivirus sont aussi des anti-malwares.

🔒 En savoir plus sur la protection de vos données sur Whaller

Bug Bounty, le programme de récompense pour les « hackers éthiques »

Aussi appelé « Prime aux bogues » est un programme de récompenses établi par un grand nombre de sites web et développeurs de logiciel à destination d’ « hackers éthiques ».

En d’autres termes des personnes qui ont pour objectifs de localiser des éventuelles vulnérabilités ou bugs en contrepartie d’une rémunération.

Ces informations permettent aux développeurs de neutraliser et de corriger les failles de sécurité avant qu’elles ne soient connues des internautes.

🕵🏼♀️ Êtes-vous un Hunter ?

Whaller a un programme actif de Bug Bounty depuis 2015. N’hésitez pas à nous envoyer votre rapport sur notre plateforme dédiée.

Chiffrement, une discipline pour protéger les messages confidentiels

Le chiffrement est une technique qui consiste à transformer une information pour qu’elle ne soit lisible que par ceux qui possèdent la clé. Sans lui, pas de protection fiable pour vos emails, vos paiements en ligne ou vos messageries.

Le chiffrement a trois types de protection :

- La confidentialité: S’assurer que les informations ne soient lues que par le destinataire en les rendant illisibles par d’autres.

- L’intégrité: S’assurer que les informations n’ont pas été altérées lors de son envoi entre l’expéditeur et le destinataire.

- L’authenticité: S’assurer que les informations proviennent bien de l’expéditeur en confirmant son identité par une signature vérifiable.

Petit rappel utile : on parle bien de chiffrement — et non de cryptage. Le terme « cryptage » est un abus de langage courant (ex. “mon smartphone est crypté”). Le bon mot est “chiffré”.

Défacement, le détournement de site Web par un hacker

Un défacement ou défaçage, est la conséquence d’une faille de sécurité sur un site web. C’est la modification et le détournement de la présentation d’un site web, non pas par le détenteur, mais par le piratage d’un hacker.

Une page défacée regroupe les caractéristiques suivantes :

- Un fond uni de la page d’accueil (blanc ou noire),

- l’affichage de mots comme « ownded », « hacked » ou le pseudo de l’hacker,

- l’apparition d’une image représentant les revendications du défacer, de plusieurs phrases ou encore d’un fichier audio.

Espiogiciel, le mouchard malveillant qui collecte les données

Espiogiciel, aussi appelé « logiciel espion » ou « mouchard », est un programme malveillant chargé de récolter toutes les informations sur l’utilisateur d’un ordinateur. Ces données sont par la suite transmises pour pouvoir dresser le profil (profilage) de l’internaute en question.

Les informations récoltées peuvent être :

- la traçabilité des URL de sites visités,

- le traçage et l’analyse des mots clés saisis par l’utilisateur depuis une barre de recherche,

- l’analyse du comportement client lors des achats réalisés sur Internet,

- les données personnelles et les informations de paiement bancaire.

Firewall, le matériel qui assure la sécurité du trafic réseau

Un Firewall (un pare-feu) est un outil informatique qui contrôle et surveille le trafic réseau. L’objectif étant d’assurer la sécurité des informations, de bloquer le trafic malveillant ou des virus et enfin de protéger.

Il existe de nombreux types de pare-feu, qui peuvent être classés par :

- Ce qu’ils sont : matériel, logiciel.

- Leur emplacement : dans le cloud (FaaS), sur site.

- Leurs fonctionnalités : pare-feu filtrant les paquets, pare-feu proxy, pare-feu de traduction d’adresses réseau (NAT), pare-feu d’applications web (WAF), pare-feu nouvelle génération (NGFW).

Gestion des droits, un dispositif qui sécurise du contenu numérique

La gestion des droits numériques ou DRM (en anglais « digital rights management » ) a pour objectif de contrôler et de sécuriser du contenu numérique afin d’empêcher l’utilisation non autorisée et le piratage. Ces dispositifs de contrôle peuvent s’appliquer à tous types de supports numériques physiques (disques, DVD, Blu-ray, logiciels…) ou de transmission (télédiffusion, services Internet…) grâce à un système d’accès conditionnel. En pratique, la technologie DRM garantit que le contenu vidéo est stocké et transmis sous une forme cryptée, de sorte que seuls les utilisateurs et appareils autorisés puissent le lire.

Hacker, l’expert informatique qui installe des logiciels malveillants

Un hacker est une personne qui contourne les protections des outils informatiques et objets connectés pour les infecter, installer des logiciels malveillants, ou encore récolter des données.

A contrario, il existe des hackers qui ont un tout autre objectif que celui de pirater un site Internet. Ceux-ci travaillent de façon à prémunir les failles de sécurité et à s’assurer de la protection des données. Ils traquent les pirates malveillants, les condamnent et déploient les moyens nécessaires pour repousser les cyberattaques, contrôler.

Incident, la perte de vos données informatiques

Un incident lié à la cybersécurité peut compromettre potentiellement ou réellement la confidentialité, l’intégrité ou la disponibilité d’un système d’information ou d’une information numérique.

Les exemples d’incidents :

- Les attaques de phishing: Tentative de cyber attaque généralement depuis un courrier électronique où le cyber-attaquant encourage l’utilisateur à se rendre sur un lien frauduleux ou encore à télécharger un document qui causera du dommage à l’ordinateur.

- Ransomware: Application malveillante qui bloque l’accès aux données personnelles et qui demande une rançon en contrepartie de la récupération de celles-ci.

- Attaque par déni de service distribué (DoS): Les attaquants inondent de requêtes le trafic réseau d’une organisation dans le but de ralentir ses systèmes ou de les faire tomber en panne.

Jailbreaking, une pratique qui déjoue l’interface du fabricant

Le jailbreaking désigne la pratique consistant à exploiter les failles d’un appareil électronique pour en prendre le contrôle et installer des logiciels autres que ceux prévus par le fabricant. Avec un accès complet à son système d’exploitation, le propriétaire peut installer des applications non approuvées et personnaliser complètement leur interface. Le terme « jailbreaking » est généralement associé à l’iPhone d’Apple.

Si le jailbreak est mal vu, il n’est pas illégal. Il s’accompagne toutefois de nombreux inconvénients qui affectent les performances et la sécurité :

- Plus de mises à jour automatiques,

- plus sensible aux virus et aux logiciels malveillants,

- cible plus facile pour les pirates qui cherchent à voler des données,

- annulation de la garantie du produit en cas de problème,

- perte d’accès aux services ou au contenu,

- plus susceptible de subir des pannes,

- connexions de données peu fiables,

- durée de vie de la batterie potentiellement réduite.

Keylogger, le programme qui enregistre tous vos faits et gestes

Les keyloggers sont des dispositifs (matériel) ou des programmes informatiques (logiciels) qui enregistrent chaque frappe effectuée par un utilisateur d’ordinateur. Ils peuvent être utilisés à des fins légitimes à la maison ou sur le lieu de travail (dépannage informatique, collecte de commentaires sur un produit, etc.), mais sont aussi couramment utilisés pour la cybercriminalité.

Les keyloggers surveillent discrètement l’activité et passent souvent inaperçus (surtout si l’utilisateur n’a pas été informé ou n’a pas donné son consentement). Ils sont capables de suivre des informations telles que la touche sur laquelle l’utilisateur a appuyé, à quelle heure et pendant combien de temps. S’ils ne savent pas que leurs actions sont suivies, les utilisateurs peuvent, sans le vouloir, partager des informations sensibles comme des mots de passe, des conversations personnelles ou des numéros de carte de crédit avec quelqu’un qui envisage de les exploiter.

Astuces pour rester en sécurité :

- Installez (et mettez régulièrement à jour) un antivirus sur vos appareils.

- Lisez attentivement les conditions de service avant d’installer tout nouveau matériel. Veillez à rester au courant des mises à jour.

- Évitez de connecter des périphériques de stockage externes non-fiables (USB, disques durs).

Log management, une méthode pour prévoir les attaques informatiques

Diminutif de logging, le terme peut être traduit par « journal » ou plus précisément journal de bord horodaté. Il ordonne les différents événements qui se sont produits sur un ordinateur, un serveur… Il permet d’analyser heure par heure, voire minute par minute l’activité d’un processus.

La gestion des logs consiste à vérifier en permanence les « journaux », que ce soit manuellement ou par le biais d’un logiciel de surveillance des logs dédié, afin de détecter toute anomalie, erreur ou activité suspecte dans un réseau. Tout ce qui sort de l’ordinaire doit déclencher un signal d’alarme et alerter les administrateurs d’éventuelles attaques.

Exemples d’événements qu’il peut être utile d’enregistrer :

- Échecs de connexion,

- changement de mot de passe,

- création de nouveaux comptes utilisateurs,

- tentatives d’accès en masse.

Malware, le programme malveillant qui nuit un système informatique

Malware ou maliciel en français est un programme malveillant développé dans le but de nuire à un système informatique. Le tout sans le consentement de l’utilisateur dont l’ordinateur est infecté.

Les malwares les plus courants :

- Spywares, conçus pour surveiller la navigation sur le web d’un utilisateur,

- Ransomwares, ces derniers demandent une rançon à l’utilisateur pour ramener son programme à son état initial,

- Rootkit, permet au pirate d’installer une série d’outils pour accéder à distance à l’ordinateur hacké sans être détecté,

- Virus, soit un morceau de code contagieux qui infecte un logiciel et se propage de fichier en fichier sur un système,

- Cheval de Troie, à l’image de la mythologie grecque, il s’agit d’un programme déguisé conçu pour tromper ses utilisateurs. Les utilisateurs vont l’installer et sans le savoir installer le programme pirate sur leur ordinateur.

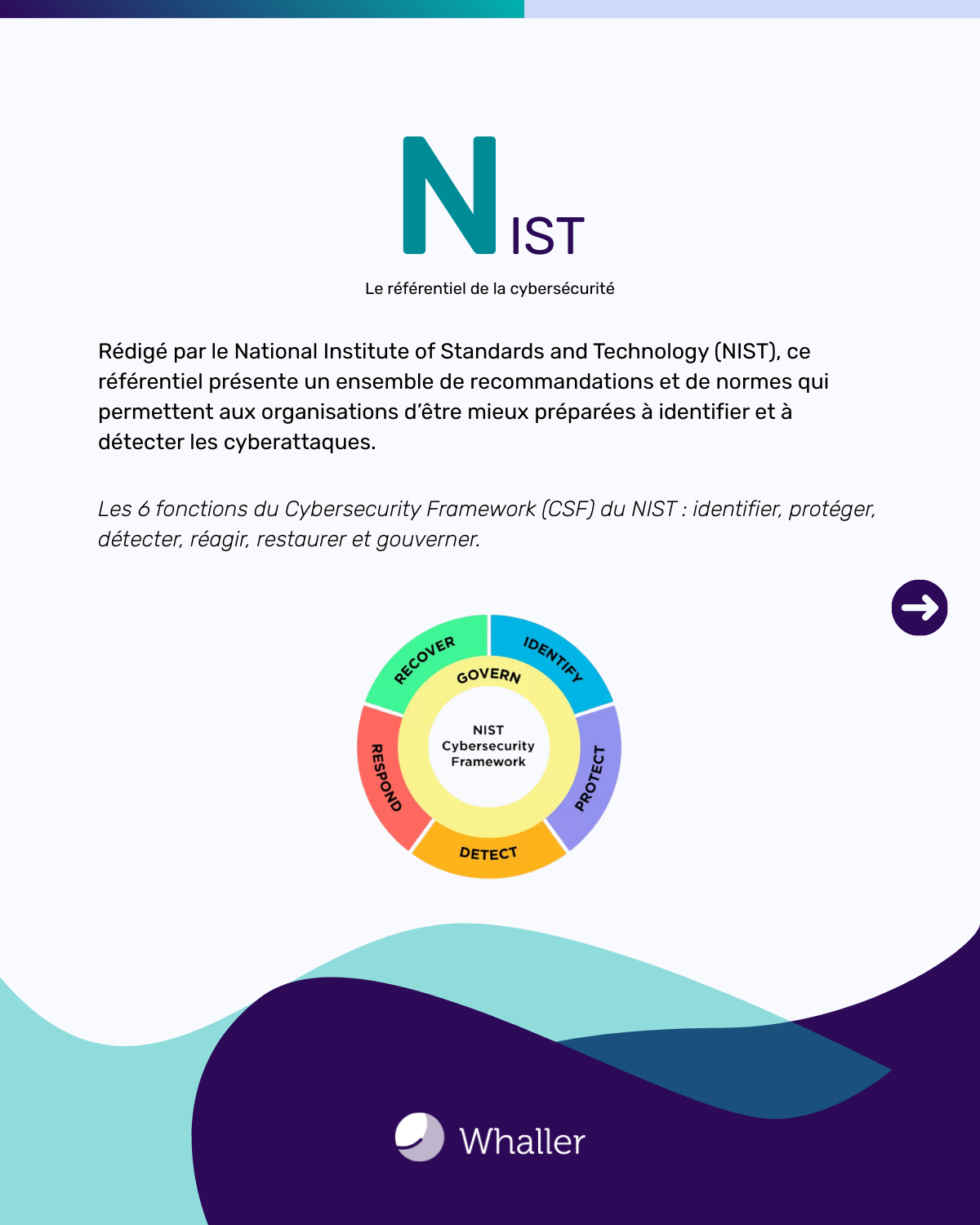

NIST, le référentiel de la cybersécurité

Rédigé par le National Institute of Standards and Technology (NIST), ce référentiel est un standard incontournable en matière de cybersecurité. Cela présente un ensemble de recommandations et de normes qui permettent aux organisations d’être mieux préparées à identifier et à détecter les cyberattaques.

Ses 5 fonctions essentielles :

- Identifier

- Protéger

- Détecter

- Réagir

- Récupérer

Outsider threat, les menaces extérieures à une organisation

Autrement dit « les menaces extérieures » en français, représente les tentatives de cyberattaques provenant de l’extérieur d’une organisation. Les principaux motifs de ces cyberattaques sont le cyberespionnage, la cyberguerre et le hacktivisme.

Insider threat

A l’inverse, l’ « Insider threat » représente les menaces internes d’une organisation. Par exemple, l’utilisation d’un mot de passe trop faible par un collaborateur, qui peut permettre à un hacker de compromettre son compte et les données sensibles de l’entreprise.

Phishing, une pratique d’escroquerie sur Internet

Phishing, ou hameçonnage en français, est une forme d’escroquerie sur Internet. Cette technique consiste à leurrer l’internaute pour le pousser à communiquer ses données personnelles et/ou bancaires. Pour cela, ces derniers se font passer pour un tiers de confiance comme un organisme bancaire, fournisseur d’énergie, site de commerce en ligne… L’escroquerie peut prendre la forme d’un sms, d’un appel téléphonique ou encore d’un email.

Quarantaine, isolement d’un fichier endommagé

Lorsqu’un logiciel antivirus détecte un fichier infecté (ou suspecté de l’être), il le place dans un espace séparé et sécurisé où il ne peut accéder à aucune autre partie du système. C’est ce qu’on appelle la « mise en quarantaine ». Une fois mis en quarantaine, le fichier peut être inspecté. S’il présente un risque, il doit être supprimé dès que possible. S’il s’agit simplement d’une fausse alerte, le fichier peut être restauré pour être utilisé.

RGPD, le règlement incontournable de la cybersécurité

Mis en vigueur le 25 mai 2018, le Règlement général sur la protection des données (RGPD) est la loi la plus sévère au monde en matière de confidentialité et de sécurité. Bien qu’adoptée par l’Union européenne (UE), elle s’applique à toutes les organisations du monde entier qui ciblent ou collectent des données liées à des personnes de l’UE.

Quels sont les points abordés par le RGPD ?

Les principes de protection des données

Si l’on traite des données, il faut le faire dans le respect des sept principes de protection et de responsabilité :

- Légalité, équité et transparence

- Limitation de la finalité

- Minimisation des données

- Exactitude

- Limitation de la conservation

- Intégrité et confidentialité

- Responsabilité

Responsabilité

Les responsables du traitement des données doivent être en mesure de démontrer qu’ils sont conformes au RGPD. Les meilleures pratiques consistent notamment à nommer un délégué à la protection des données, à tenir une documentation détaillée sur la manière dont les données sont utilisées, où elles sont stockées et qui y a accès, etc.

Sécurité des données

Les données doivent être traitées de manière sécurisée en mettant en œuvre des « mesures techniques et organisationnelles appropriées ». Par exemple, utiliser un cryptage de bout en bout pour le stockage des données, créer une politique de confidentialité et un programme de formation à l’échelle de l’entreprise, etc.

Protection des données dès la conception et par défaut

Tout ce qui est fait dans une organisation doit l’être « par conception et par défaut », ce qui signifie que les principes de protection des données doivent être pris en compte dans la conception de tout nouveau produit ou activité.

Le traitement des données

Les données personnelles ne peuvent être traitées que si elles répondent à au moins un des critères suivants :

- La personne concernée a donné son consentement sans ambiguïté au traitement de ses données.

- Le traitement est nécessaire pour exécuter ou préparer la conclusion d’un contrat auquel la personne concernée est partie.

- Les données sont nécessaires pour se conformer à une obligation légale.

- Les données doivent être traitées pour sauver la vie d’une personne.

- Les données sont nécessaires pour exécuter une tâche d’intérêt public.

- Il existe un intérêt légitime à traiter les données personnelles d’une personne.

Consentement

- Le consentement doit être donné librement, en connaissance de cause, spécifique et sans ambiguïté.

- Les demandes de consentement doivent se distinguer clairement des autres questions et être rédigées dans un langage clair.

- Les personnes concernées ont le droit de retirer leur consentement à tout moment, et les organisations doivent respecter cette demande.

- Les enfants de moins de 13 ans ne peuvent donner leur consentement qu’avec l’autorisation d’un parent.

- Une preuve documentaire du consentement doit être conservée.

Délégués à la protection des données

Les responsables du traitement des données sont tenus de désigner un DPD si :

- Ils sont une autorité publique autre qu’un tribunal agissant à titre judiciaire.

- Leurs activités les obligent à surveiller des personnes de manière systématique et à grande échelle.

- Leurs activités principales sont le traitement à grande échelle de catégories spéciales de données énumérées à l’article 9 du GDPR ou de données relatives aux condamnations pénales et aux infractions mentionnées à l’article 10.

Le droit à la vie privée des personnes

Le GDPR reconnaît des droits à la vie privée aux personnes concernées afin de donner aux individus plus de contrôle sur les données qu’ils partagent avec les organisations. Ces droits comprennent :

- Le droit d’être informé

- le droit d’accès

- le droit de rectification

- Le droit à l’effacement

- Le droit de restreindre le traitement

- Le droit à la portabilité des données

- le droit d’opposition

- Les droits relatifs à la prise de décision automatisée et au profilage.

🔒 Découvrez comment Whaller assure la sécurité de vos informations et le traitement de vos données personnelles conformément aux dispositions du Règlement général sur la protection des données : Politique de confidentialité et conformité au RGPD.

Single Sign-On, une méthode pour créer un mot de passe robuste

Également appelée « SSO », l’authentification unique est une méthode d’authentification qui permet aux utilisateurs de se connecter à plusieurs applications informatiques (ou site web sécurisés) en utilisant les mêmes informations d’identification. L’authentification unique peut améliorer l’expérience de l’utilisateur en l’aidant à ne pas se lasser des mots de passe (le sentiment d’avoir trop de mots de passe différents à retenir).

Le SSO peut également permettre de renforcer la sécurité. Si les utilisateurs ne doivent se souvenir que d’un seul mot de passe, il y a plus de chances qu’ils en créent un fort et unique. La mise en œuvre du SSO dans une entreprise, par exemple, permet à celle-ci d’augmenter le nombre d’utilisateurs, tout en limitant le temps consacré au provisionnement des comptes. Elle permet également aux équipes cybernétiques de déployer facilement des solutions de sécurité, comme l’AMF (Authentification multi-facteurs).

Trojan horse, le code malveillant qui fait des ravages

Trojan horse ou « Cheval de Troie », est un type de logiciel ou de code malveillant qui semble légitime (un fichier, une application, etc.), mais qui, une fois téléchargé, fait des ravages sur l’ordinateur de l’utilisateur, passant souvent inaperçu.

Il existe plusieurs types de « Cheval de Troie », dont quelques-uns sont présentés ci-dessous :

- Chevaux de Troie par porte dérobée: crée une « porte dérobée » sur un ordinateur et donne le contrôle à un tiers. Il peut être utilisé pour voler des données personnelles ou télécharger d’autres logiciels malveillants.

- Chevaux de Troie de rançon: exige une rançon pour réparer les dommages causés à l’ordinateur de l’utilisateur (blocage de l’accès ou des données jusqu’au paiement, par exemple).

- Chevaux de Troie d’accès à distance: donne à l’attaquant le contrôle total de l’ordinateur d’un utilisateur via une connexion réseau à distance. Il peut l’utiliser pour acquérir des données ou espionner l’utilisateur.

Il convient de noter que les « Chevaux de Troie » représentent un risque très sérieux pour les ordinateurs, mais ils peuvent également s’attaquer aux appareils mobiles comme les téléphones et les tablettes.

Usurpation d’identité, la source de confiance biaisée

L’usurpation d’identité (ou spoofing) est une cyberattaque qui se produit lorsqu’un hacker se fait passer pour une source de confiance afin d’accéder aux données personnelles d’un individu. Cela peut se produire via des sites Web, des e-mails, des appels téléphoniques, des SMS, des adresses IP et des serveurs.

VPN, le service qui créé une connexion réseau cryptée

Un VPN, ou réseau privé virtuel, est un service qui crée une connexion réseau cryptée entre un appareil et un serveur géré par un hôte VPN. Les VPN masquent l’adresse IP d’un utilisateur et déguisent son identité en ligne. Les tiers ne peuvent pas voir quels sites web sont visités, ni quelles données sont envoyées ou reçues (mots de passe, informations de paiement, etc.).

Les avantages de l’utilisation d’un VPN :

- Assurer la confidentialité de vos activités en ligne,

- Cacher votre emplacement,

- Accéder à des contenus disponibles uniquement dans certains pays ou régions,

- Transférer des données en toute sécurité.

💡 Astuce : pour plus d’anonymat et de sécurité, utilisez un VPN lorsque vous vous connectez à des réseaux Wi-Fi publics.

White Hat, le hacker oeuvrant pour la cybersécurité

« White hat », autrement dit « chapeau blanc » en français, est un hacker éthique ou un expert en sécurité informatique. Le « White hat » exploite des systèmes ou des réseaux informatiques pour détecter leurs failles de sécurité et soumettre des recommandations pour les améliorer. Les « White hat » ont pour particularité d’être une génération de hackers assez jeunes et particulièrement autodidactes. Ils font partie entière de la lutte pour la cybersécurité en proposant leur service à des entreprises privées.

À l’inverse des « White hat », se trouve les « Black hat », hackers malintentionnés qui exploitent les vulnérabilités et les failles à des fins personnelles ou dans le but de nuire.

XSS, le script malveillant sur un site web de confiance

XSS, ou « cross-site scripting », est un type de cyberattaque où le cybercriminel injecte un script malveillant dans le contenu d’un site web de confiance. Cela lui permet de modifier une page pour l’adapter à ses mauvaises intentions. Il peut être utilisé pour accéder aux informations d’identification des utilisateurs, voler des cookies, diffuser des logiciels malveillants, voire pire. XSS n’est pas une attaque directe contre un utilisateur, mais plutôt l’exploitation d’une vulnérabilité dans un site web qu’il visite.

Les failles XSS sont particulièrement répandues sur Internet pour plusieurs raisons. D’une part, il est très facile de développer du code vulnérable à cette attaque. D’autre par ces failles sont pénibles à corriger et peuvent avoir un impact considérable pour le contrôle des données de l’utilisateur. Lors des attaques XSS, l’utilisateurs est le premier en danger.

Enfin, il existe trois types d’attaques XSS : les attaques XSS stockées (stored XSS attacks), les attaques XSS reflétées (reflected XSS attcaks) et enfin les attaques XSS basées sur le DOM (DOM based XSS).

Y2K bug, le bug de l’an 2000

Cela fait plus de deux décennies que le monde a paniqué à l’approche de l’an 2000. Si cette réaction peut nous sembler extrême aujourd’hui, le bug de l’an 2000 également connu sous le nom de « bug du millénaire » était à l’époque considéré comme une cause légitime d’inquiétude.

Lorsque des programmes informatiques complexes ont été écrits dans les années 60, le stockage des données était très coûteux et encombrant. Les programmeurs ont délibérément omis les deux premiers chiffres de l’année (19) pour gagner de la place.

À l’approche de l’an 2000, ils ont réalisé que les ordinateurs pourraient ne pas interpréter 00 comme 2000, mais plutôt 1900. Cela aurait pu avoir des conséquences potentiellement graves sur les programmes informatiques et les personnes et industries qui en dépendaient. Les banques, les centrales électriques et les compagnies aériennes ont été identifiées comme étant parmi les plus vulnérables.

Certains pays sont restés les bras croisés, d’autres ont dépensé des millions de dollars pour tenter de trouver une solution. Finalement, le format de la date a simplement été élargi pour inclure quatre chiffres. Et heureusement, à l’aube de la nouvelle année, très peu de problèmes ont été rencontrés.

Zero-day, quand une cyberattaque est imminente

Le terme « jour zéro » désigne une vulnérabilité logicielle récemment découverte que les hackeurs ont exploitée ou pourraient exploiter. Jusqu’alors inconnue et sans correctif disponible, les développeurs ont « zéro jour » pour trouver un correctif.

Le terme « zero-day » est souvent associé à d’autres termes plus spécifiques :

- Vulnérabilité zéro jour: une faille logicielle qui a été découverte par des hackers, mais qui n’est pas encore connue des développeurs.

- Exploitation du jour zéro: une technique utilisée par les pirates pour attaquer un système dans lequel une vulnérabilité du jour zéro a été identifiée.

- Attaque « zero-day »: lorsque des pirates utilisent un exploit « zero-day » pour commettre une cyberattaque.

0 commentaires